Jak działa AIM?

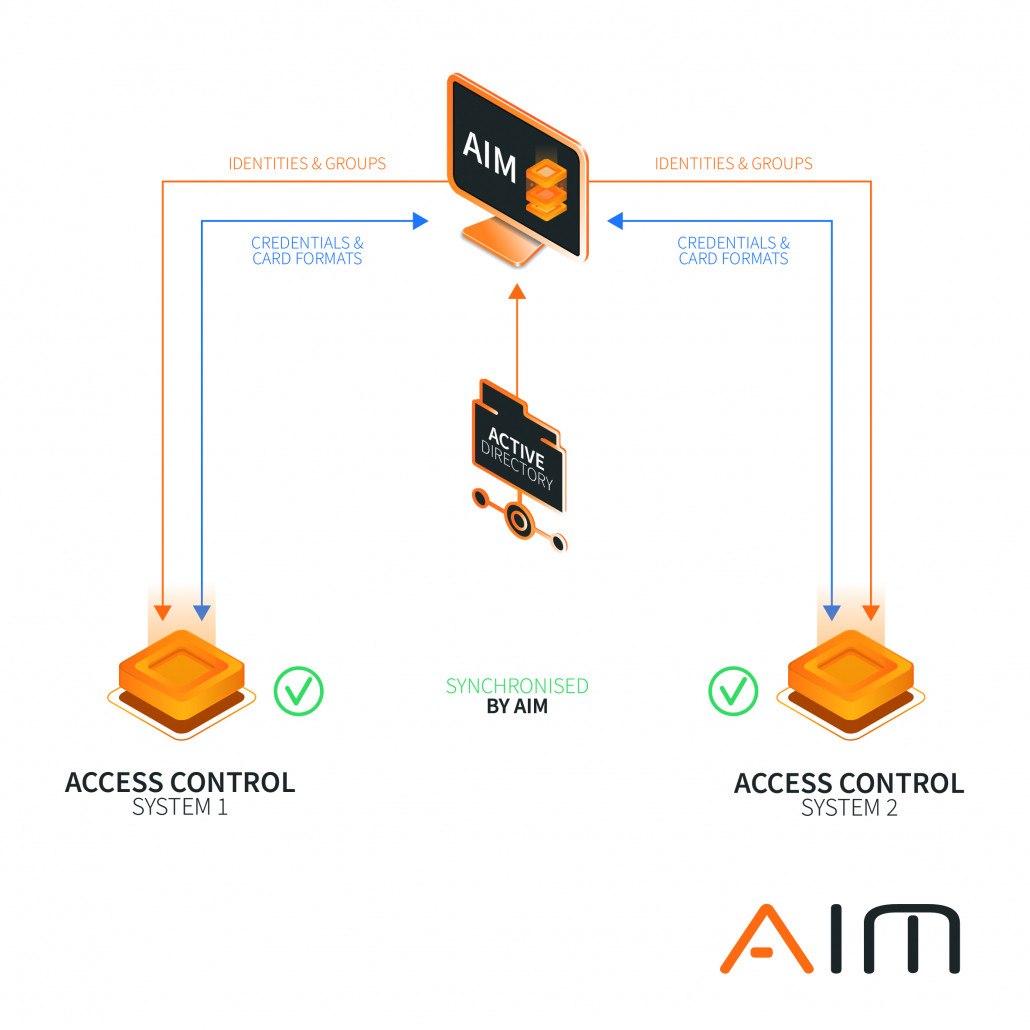

Główną funkcją AIM jest zsynchronizowanie oraz zapewnienie logiki nadawania uprawnień dostępu fizycznego związanych z rolą pracownika. Narzędzie umożliwia firmie kontrolę nad tym, czy dana osoba jest fizycznie obecna przed zezwoleniem na dostęp do baz danych lub aplikacji.

- Tożsamości (posiadacze kart/użytkownicy) i prawa grupowe są pobierane z wiarygodnego źródła danych - z Active Directory.

- Poświadczenia (informacje o karcie i formaty) są współużytkowane przez wszystkie systemy.

Zalety AIM

ZARZĄDZANIE DOSTĘPEM Logiczne i fizyczne dostępy związane z uprawnieniami pracownika są zawsze zsynchronizowane. Dzięki temu firma może zweryfikować, czy dana osoba jest fizycznie obecna przed zezwoleniem na dostęp do budynków i aktywów.

INTEROPERACYJNOŚĆ AIM umożliwia interoperacyjność poprzez automatyzację procesu włączania kart dostępu, poświadczeń lub ról powiązanych z systemem kontroli dostępu jednego dostawcy do użycia przy wejściu innych systemów kontroli dostępu lub systemów biometrycznych.

DOŚWIADCZENIE UŻYTKOWNIKA Ograniczenie liczby kart dostępu dla użytkowników i zapewnienie prawidłowego dostępu osobom uprzywilejowanym.

CIĄGŁOŚĆ DZIAŁANIA Organizacje mogą centralnie zarządzać dostępem i szybko identyfikować potencjalne zagrożenia związane z duplikatami kart dostępu. AIM umożliwia również dalsze korzystanie z istniejących rozwiązań dostępowych bez konieczności rezygnowania z zalet ujednoliconych procesów i centralnego zarządzania danymi.

DOŚWIADCZENIE ADMINISTRATORA Zastosowanie AIM i związana z nim harmonizacja znacznie zmniejszają wysiłek związany z początkową administracją i bieżącym utrzymaniem profili użytkowników i uprawnień grupowych.

Problemy, z którymi zmagają się organizacje

- Użytkownicy posiadający wiele tożsamości w różnych systemach zabezpieczeń, które nie komunikują się ze sobą.

- Wielu właścicieli tożsamości użytkownika w więcej niż jednym systemie kontroli dostępu, który można zmieniać.

- Tworzenie konfliktów bez wiedzy i powiadomienia właściciela.

- Ręczny proces uzgadniania wielu tożsamości użytkownika, które zostały utworzone dla większej ilości systemów w tej samej organizacji.

- Zmiany dokonane w jednym systemie nie są rejestrowane w drugim, co wiąże się z ryzykiem uzyskania przez użytkowników nieautoryzowanego dostępu.

Używanie AIM jako centralnego systemu administracyjnego upraszcza i przyspiesza cały proces zarządzania tożsamością.

Więcej informacji - TUTAJ